Отчет: массовые взломы, финансируемые государством Китая, ударили по компаниям во всем мире

20.11.2020Атаки связаны с Cicada, группой, которая, как считается, финансируется китайским государством, сообщает arstechnica.

Исследователи раскрыли масштабную хакерскую кампанию, в которой используются сложные инструменты и методы для взлома сетей компаний по всему миру.

Хакеры, скорее всего, из известной группы, финансируемой правительством Китая, оснащены как стандартными, так и индивидуальными инструментами. Один из таких инструментов использует Zerologon, уязвимость сервера Windows, исправленную в августе, которая может дать злоумышленникам мгновенные права администратора в уязвимых системах.

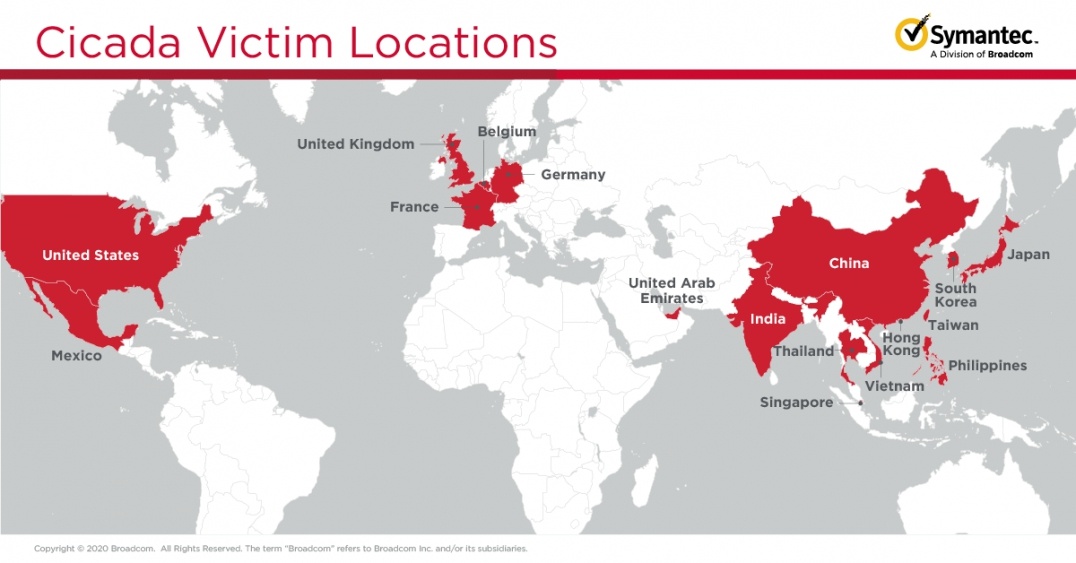

Symantec использует кодовое название Cicada для группы, которая, как считается, финансируется правительством Китая, а также носит прозвища APT10, Stone Panda и Cloud Hopper от других исследовательских организаций. Группа, которая не имеет отношения или аффилирована с какой-либо компанией, использующей название Cicada, активно занимается хакерскими атаками в стиле шпионажа как минимум с 2009 года и почти исключительно нацелена на компании, связанные с Японией. Хотя компании, ставшие объектом недавней кампании, расположены в США и других странах, все они имеют связи с Японией или японскими компаниями.

В поисках

«Связанные с Японией организации должны быть начеку, поскольку очевидно, что они являются ключевой целью этой сложной и хорошо обеспеченной ресурсами группы, и автомобильная промышленность, по-видимому, является ключевой целью в этой кампании взломов», – написали в отчете исследователи из компании по безопасности Symantec. «Однако, учитывая широкий спектр отраслей, на которые направлены эти атаки, японские организации во всех секторах должны осознавать, что они подвергаются риску такого рода деятельности».

В атаках широко используется боковая загрузка DLL – техника, которая возникает, когда злоумышленники заменяют законный файл библиотеки динамической компоновки Windows вредоносным. Злоумышленники используют боковую загрузку DLL, чтобы внедрить вредоносное ПО в законные процессы, чтобы предотвратить обнаружение взлома программным обеспечением безопасности.

В кампании также используется инструмент, способный использовать Zerologon. Эксплойты работают, отправляя строку нулей в серии сообщений, которые используют протокол Netlogon, который серверы Windows используют, чтобы позволить пользователям входить в сеть. Люди без аутентификации могут использовать Zerologon для доступа к “жемчужинам в короне” [критически важным информационным активам] организации – контроллерам домена Active Directory, которые действуют как всемогущий привратник для всех компьютеров, подключенных к сети.

Microsoft исправили критическую уязвимость повышения привилегий в августе, но с тех пор злоумышленники использовали ее для компрометации организаций, которые еще не установили обновление. И ФБР, и Министерство внутренней безопасности призвали немедленно исправить системы.

Среди машин, скомпрометированных во время атак, обнаруженных Symantec, были контроллеры домена и файловые серверы. Исследователи компании также обнаружили доказательства того, что были файлы украдены с некоторых взломанных машин.

Несколько регионов и отраслей

Цели поступают из различных отраслей, в том числе:

- Автомобильная промышленность: некоторые производители и организации, участвующие в поставках запчастей для автомобильной промышленности, также являются мишенью, что указывает на то, что это сектор, представляющий большой интерес для злоумышленников

- Одежда

- Конгломераты

- Электроника

- Инженерное дело

- Общие торговые компании

- Правительство

- Промышленные товары

- Поставщики управляемых услуг

- Производство

- Фармацевтическая

- Профессиональные услуги

- Ниже представлена карта физического расположения целей:

Symantec связала атаки с Cicada на основе цифровых “отпечатков пальцев”, обнаруженных во вредоносном ПО и коде атаки. “Отпечатки пальцев” включали методы обфускации и код оболочки, участвующие в боковой загрузке DLL, а также следующие черты, отмеченные в этом отчете компании по безопасности Cylance за 2019 год:

- DLL третьей ступени имеет экспорт под названием «FuckYouAnti».

- DLL третьего уровня использует технику CppHostCLR для внедрения и выполнения сборки загрузчика .NET.

- .NET Loader запутан с помощью ConfuserEx v1.0.0

- Последняя полезная нагрузка – это QuasarRAT – бэкдор с открытым исходным кодом, который использовался Cicada в прошлом.

«Масштаб операций также указывает на размер и возможности группы Cicada», – пишут исследователи Symantec. «Одновременное нацеливание на несколько крупных организаций в разных регионах потребует много ресурсов и навыков, которые обычно можно увидеть только в группах, поддерживаемых национальным государством. Связь, которую имеют все жертвы с Японией, также указывает на Cicada, которая, как известно, в прошлом была нацелена на японские организации».