Нові атаки Microsoft Word інфікують ПК без макросів

14.11.2017Microsoft повідомляє клієнтам, як виявляти та блокувати атаки.

“Фантастичний Ведмідь” (Fancy Bear), група просунутих хакерів (дослідники кажуть, що вони пов’язані з російським урядом) активно експлуатують нещодавно відновлену техніку, яка надає злочинцям приховані засоби зараження комп’ютерів, використовуючи документи Microsoft Office, повідомляє arstechnica із посиланням на експертів з безпеки на цьому тижні. [Microsoft веде тиху війну проти елітних російських хакерів]

Фантастичний ведмідь – це одна з двох спонсорованих російянами груп хакерів. Дослідники кажуть, що вони порушили мережу Демократичних національних комітетів напередодні президентських виборів минулого року. Нещодавно групу було викрито через відправлений документ Word, який зловживає функцією, відомою як динамічний обмін даними. DDE дозволяє файлу виконувати код, який зберігається в іншому файлі, і дозволяє програмам надсилати оновлення, коли нові дані стають доступними.

У публікації в блозі, опублікованому у вівторок, дослідники Trend Micro заявили, що Fancy Bear передає документ під назвою IsisAttackInNewYork.docx, який зловживає функцією DDE. Після відкриття файл підключається до керуючого сервера, щоб завантажити перший етап шкідливого програмного забезпечення під назвою Seduploader і встановити його на цільовому комп’ютері. Потенціал DDE як техніки інфекціювання був відомий давно, але стаття, опублікована в минулому місяці від фірми безпеки SensePost, відновила інтерес до неї. Пост показав, як DDE може бути використано для встановлення шкідливого програмного забезпечення з використанням файлів Word, які пройшли антивірусні програми. [Автор шкідливого ПО з України стає свідком в розслідуванні російського взлому НКДП США]

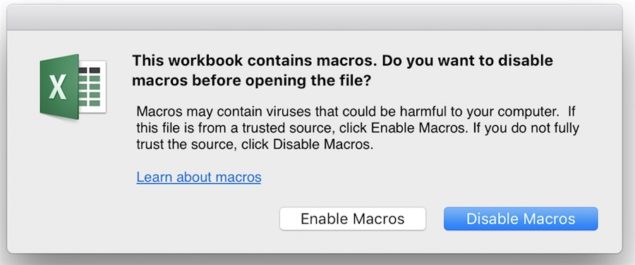

Наступного дня після того, як компанія Trend Micro опублікувала звіт про Fancy Bear, Microsoft розмістила пораду, в якій пояснюється, як користувачі Office можуть захистити себе від таких атак. Найпростіший спосіб залишатись в безпеці – залишатись обережними до незнайомих повідомлень, які відображаються при відкритті документа. Оскільки спочатку розкривається SensePost, перш ніж функція DDE може бути використана, користувачі побачать діалогове вікно, що виглядає приблизно так:

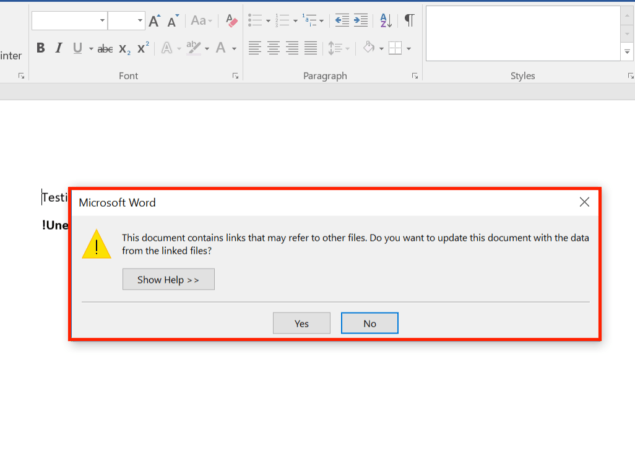

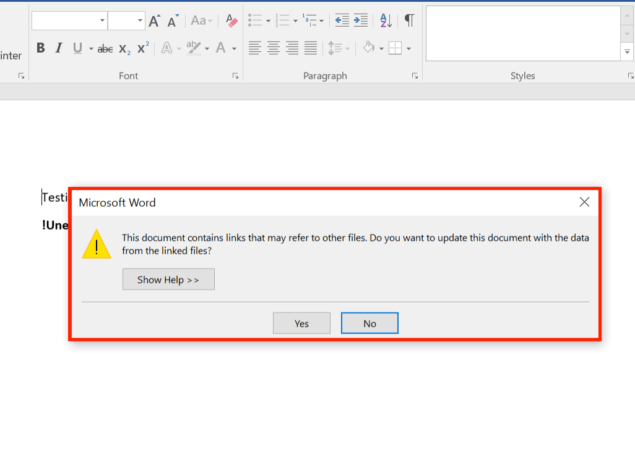

Якщо “об’єкти атаки” натиснуть “Так”, вони побачать підказку, що виглядає приблизно так:

Зловмисне завантаження буде виконуватися тільки після того, як користувач натиснув “Так” на обидва попередження.

Консультація Microsoft також пояснює, як більш технічно просунуті користувачі можуть змінювати налаштування в реєстрі Windows, щоб вимкнути автоматичне оновлення даних з одного файлу в інший.

Fancy Bear не перша група, яка активно використовує DDE в “дикій природі”. Через декілька тижнів після того, як пост SensePost потрапив в онлайн, дослідники повідомили, що зловмисники зловживають цією функцією, щоб встановити Locky ransomware.

Багато дослідників відзначають здатність атак з підтримкою DDE розповсюджувати шкідливе програмне забезпечення через документи Office без макросів. Новинка, ймовірно, зробить DDE ефективним у певних умовах, зважаючи на зростаюче усвідомлення макросів небезпеки. Але в кінцевому підсумку, механізм DDE поставляється з власними позначками. Люди повинні навчитися їх розпізнавати, коли атаки DDE розповсюджуються все частіше.