Китайские хакеры, поддерживаемые государством, теперь нацелены на российских госчиновников

01.05.2022Исследователи безопасности, анализирующие фишинговую кампанию, нацеленную на российских чиновников, обнаружили доказательства, указывающие на базирующегося в Китае злоумышленника, которого отслеживают как Mustang Panda (также известного как HoneyMyte и Bronze President), сообщает newssky.com.ua со ссылкой на bleepingcomputer.

Группа угроз ранее была замечена в организации кампаний по сбору разведывательных данных против европейских целей, используя фишинговые приманки, вдохновленные российским вторжением в Украину.

Россия всегда оставалась в прицеле группы угроз, хотя и в ограниченном масштабе, поскольку две страны в целом поддерживают хорошие геополитические отношения.

В недавнем отчете компания по кибербезопасности Secureworks представляет новые доказательства такого нацеливания, которое может быть не таким ограниченным, как считалось ранее.

Фишинг российских чиновников

Злоумышленники используют фишинговые приманки, основанные на документах на английском языке, предположительно опубликованных Европейским союзом и содержащих детали санкций против Беларуси.

Хотя отправленные файлы являются исполняемыми файлами Windows (.exe), они отображаются в формате PDF и названы в честь российского города Благовещенск, расположенного недалеко от границы с Китаем.

Это говорит о том, что целью этой кампании является российский персонал в регионе, что еще раз подтверждает теорию о том, что Китай может перейти к новым целям сбора разведданных.

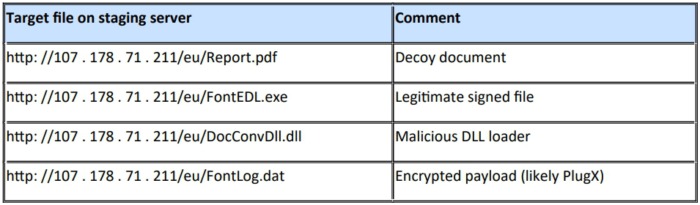

При запуске исполняемого файла извлекается множество дополнительных файлов, в том числе ранее упомянутый обманный документ ЕС, вредоносный загрузчик DLL, зашифрованный вариант PlugX и файл .EXE с цифровой подписью.

Загрузка PlugX

Загрузчик DLL выполняет перехват порядка поиска DLL, используя законный подписанный файл (от британской Global Graphics Software Ltd), который уязвим для этого трюка. Метод, типичный для Mustang Panda, используется для выполнения полезной нагрузки вредоносного ПО PlugX.

Этот подход позволяет злоумышленникам загружать свой вредоносный загрузчик DLL DocConvDll.dll скрытно, что не приводит к запуску решений безопасности в системе.

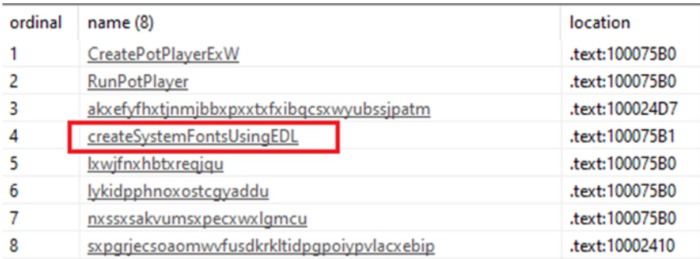

Загрузчик DLL экспортирует восемь функций, но только одна из них содержит соответствующие инструкции. По-видимому, это сделано для того, чтобы избежать автоматического анализа.

Функция createSystemFontsUsingEDL загружает, расшифровывает и выполняет файл FontLog.dat, который является полезной нагрузкой PlugX.

Хотя образец PlugX, проанализированный Secureworks, был поврежден, его код указывает на неопубликованную загрузку DLL и запуск вредоносного ПО из вновь созданного каталога «C:\ProgramData\Fuji Xerox\Fonts\».

Промежуточный сервер, использованный в этой кампании, тот же, что и для поддержки кампании дипломатов ЕС , на котором также размещен домен zyber-i[.]com, задействованный в этой операции.

Стоит отметить, что PlugX использовался таким количеством злоумышленников, что атрибуция на основе этой вредоносной программы невозможна.

Однако Secureworks связала эту кампанию с Bronze President/Mustang Panda на основе используемой инфраструктуры, которая в прошлом приписывалась этому конкретному действующему лицу.

Перспектива

Хотя Mustang Panda продолжает развертывать те же штаммы вредоносного ПО и инструменты загрузки, и даже несмотря на то, что части его инфраструктуры пересекаются с прошлыми кампаниями, злоумышленник остается относительно незаметным и мощным.

Похоже, что его внимание сосредоточено на обновлении приманок для целевого фишинга и создании специализированных сообщений электронной почты для очень узких целевых операций, поэтому сбор разведывательных данных постоянно меняется.

На данный момент использование предоставленных индикаторов компрометации для защиты электронной почты и сети сделает большинство попыток заражения злоумышленников неэффективными.